超過90%的網路攻擊始於偽造的電子郵件。攻擊者仿冒可信網域、發送有害資訊、誘騙點擊連結和竊取資料。一旦發生,品牌可能失去信任、遭受財務損失並損害聲譽。企業需要強而有力的手段來證明其郵件真實性。此時DMARC就能發揮作用。DMARC幫助電子郵件接收方確認來自您網域的郵件是真實的。它讓仿冒變得困難,並提升郵件送達率。本指南將闡述什麼是DMARC,如何與SPF/DKIM協同工作,以及透過五個簡單步驟完成配置。您還可以學習如何解讀DMARC報告,並逐步過渡到完全保護。

什麼是DMARC記錄?

DMARC記錄是一種儲存在網域DNS設定中的DNS TXT記錄。它指示Gmail、Outlook、雅虎等郵件服務在收到的郵件未通過SPF或DKIM檢查時應如何應對。

DMARC定義

DMARC(基於網域的訊息認證、報告和一致性)是一項策略,它規定了接收伺服器應如何處理那些「假冒您自己網域」發送且未通過電子郵件認證的郵件。

DMARC的目的

DMARC旨在:

- 防止攻擊者利用您的網域發送偽造郵件

- 保護品牌聲譽

- 提高送達率,讓收件人信任經過驗證的郵件

- 獲取關於他人利用您網域發送郵件的報告

關鍵DMARC術語:p=策略

DMARC策略指示郵件伺服器如何處理未經授權的訊息。

| 策略 | 含義 |

|---|---|

| p=none | 僅監控;不攔截。 |

| p=quarantine | 將可疑郵件發送到垃圾郵件資料夾。 |

| p=reject | 完全阻止可疑郵件。 |

許多公司從 p=none 開始,監控後過渡到隔離,最終轉向拒絕。

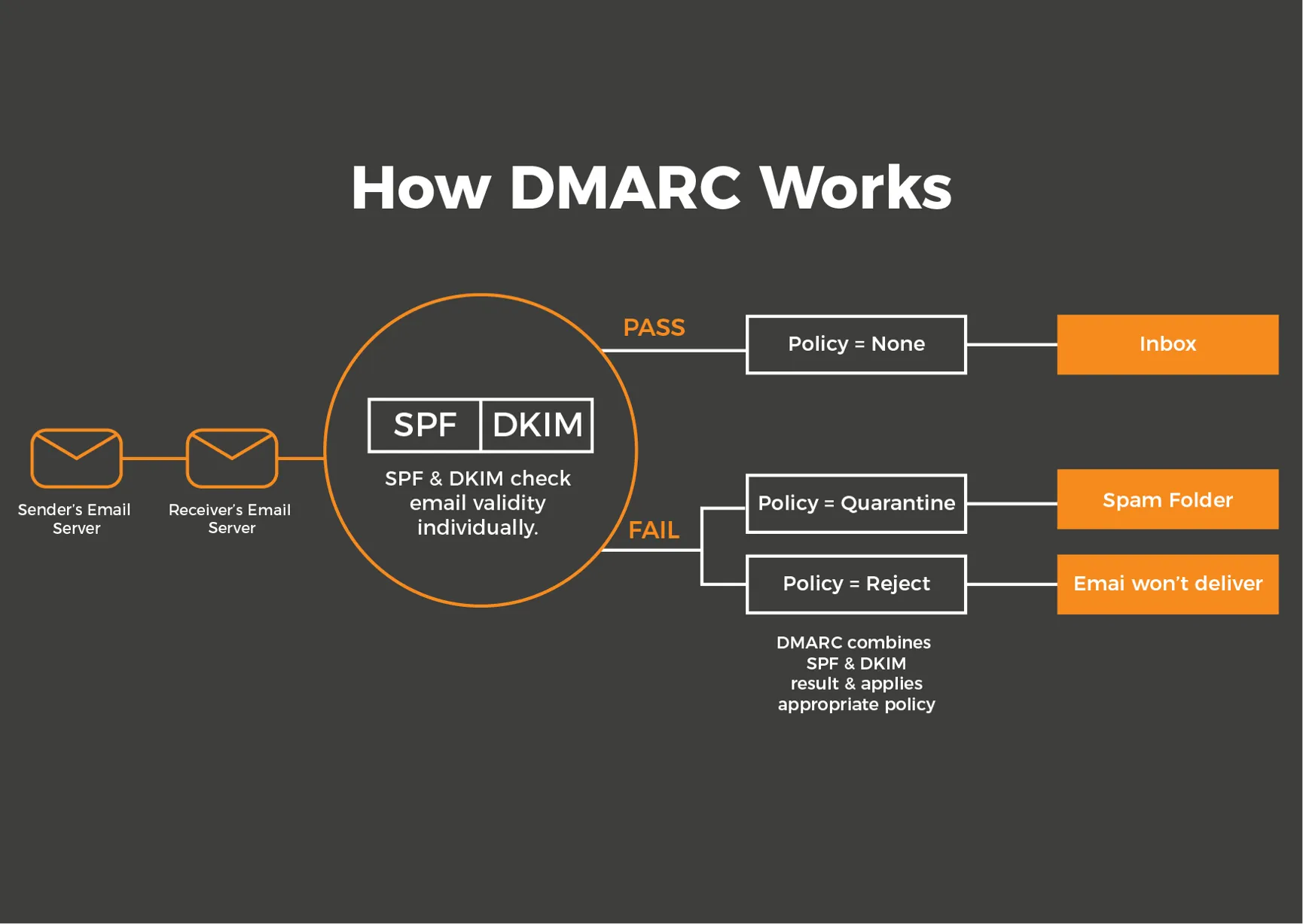

DMARC如何與SPF和DKIM協同工作

DMARC與SPF和DKIM協同工作以驗證郵件發送者的身份。SPF驗證發送伺服器的可靠性,DKIM確認郵件在傳輸中未被篡改。DMARC對兩者的驗證結果進行核查,並據此決定採取何種行動。這種協作能防止偽造郵件並提高送達率。

SPF:驗證發送伺服器

SPF檢查郵件是否從網域授權的伺服器發送。您需要建立一個SPF記錄來列出授權的發送源。當未知或偽造的伺服器發送郵件時,SPF會將其標記為可疑。這有助於在仿冒郵件到達用戶之前將其攔截。

DKIM:確保郵件完整性

DKIM確認郵件在離開發送伺服器後未被篡改。它會使用私鑰產生的數位簽章添加到郵件標頭中。接收伺服器使用DNS上的公鑰來驗證簽章。如果郵件內容被修改,DKIM驗證將失敗,從而保護網域免遭篡改郵件的侵害。

DMARC:最終的執行者

在SPF和DKIM驗證之後,DMARC決定驗證失敗時的處理方式:

- 允許通過(p=none)

- 標記為垃圾郵件(p=quarantine)

- 完全拒絕(p=reject)

DMARC還會向您發送報告來源的通知,以便您識別利用您網域的發送者。

DMARC設置的五步指南

遵循清晰的步驟,DMARC設置其實很簡單。在這份五步指南中,我們將按順序解釋每一步,從確認當前郵件設定到應用完全保護。按序進行,可以避免常見錯誤,並確保為您的網域應用強大的電子郵件身份驗證。

第一步:部署前審計(打好基礎)

在建立DMARC記錄之前,您需要先設定好郵件環境。如果SPF或DKIM未正常運作,DMARC將失敗。請確保在此步驟中一切運行順暢。

審計您當前的SPF記錄

使用DNS查詢工具檢查您的SPF記錄。您必須確認:

- 記錄存在

- 它包含了您所有的郵件發送服務

- 它沒有超過10次查詢的限制

- 沒有使用"+all"或"?all"機制

一個基本的SPF記錄如下所示:

v=spf1 include:mailserver.com -all

如果您使用了多個郵件服務,如Office 365、Google Workspace、CRM工具或新聞通訊平台,請確保每個服務都已列出。

驗證您的DKIM配置

確保DKIM對所有的外發郵件流都有效。許多郵件提供者會自動產生DKIM金鑰,但您需要將DKIM公鑰發佈到DNS。

請檢查以下服務的DKIM:

- 主要郵件系統

- 行銷平台

- CRM系統

- 交易郵件工具

DKIM必須有效並正確關聯到您的網域。

識別所有合法的郵件發送者

列出所有使用您網域發送郵件的服務。這包括:

- 您的郵件提供者

- 銷售和CRM工具(例如HubSpot、Zoho、Salesforce)

- 行銷工具(例如Mailchimp、SendGrid)

- 帳單系統或支援系統

- 自訂應用程式

記錄每個服務的IP位址或網域。

此步驟可防止DMARC日後攔截合法的郵件。

第二步:產生您的DMARC記錄(策略建立)

一旦SPF和DKIM設定正確運行,就可以開始建立DMARC記錄。此步驟決定了郵件伺服器應如何處理來自您網域的訊息。從正確的策略開始,可以讓您監控活動、及早發現問題並為將來的強化做好準備。

從監控策略開始(p=none)

始終從 p=none 開始。

這會告知郵件接收方:

- 檢查SPF和DKIM

- 向您發送報告

- 暫時允許所有郵件通過

此階段有助於您收集資料,而不會冒丟失郵件的風險。

範例:

v=DMARC1; p=none; rua=mailto:dmarc-reports@yourdomain.com;

配置聚合報告(rua)

rua標籤設定接收每日XML格式報告的電子郵件地址。報告顯示:

- 使用您網域發送郵件的伺服器

- SPF和DKIM的通過/未通過結果

- 發送的訊息總量

使用一個專用的信箱。範例:

rua=mailto:dmarc@yourdomain.com

可選配置取證報告(ruf)

取證報告會顯示個別失敗的郵件樣本。有助於快速偵測真實的攻擊。

但是,一些提供者出於隱私規則限制發送ruf報告。

範例:

ruf=mailto:dmarc-forensic@yourdomain.com

如果您希望獲得更詳細的可見性,可以包含此設定。

第三步:在您的DNS中發佈DMARC記錄(實施)

建立DMARC記錄後,必須將其新增到您網域的DNS中,以便郵件提供者能夠讀取並應用該策略。此步驟將啟用DMARC。只需登入DNS面板,建立一個TXT記錄並貼上DMARC設定即可。儲存後,策略即開始生效。

存取您網域的DNS管理控制台

登入以下之一:

- 網域註冊商(GoDaddy、Namecheap)

- 託管服務提供者(Cloudflare、Hostinger)

- DNS提供者(DNSMadeEasy、AWS Route 53)

找到新增TXT記錄的選項。

為DMARC建立新的TXT記錄

主機名稱必須為:

_dmarc.yourdomain.com

如果輸入其他格式,DMARC將無法工作。

輸入您的DMARC記錄值

貼上您在第二步中建立的完整DMARC記錄。

基本記錄範例:

v=DMARC1; p=none; rua=mailto:dmarc@yourdomain.com;

儲存記錄並等待DNS更新。傳播可能需要長達24小時。

第四步:分析報告並最佳化配置(監控階段)

這一步至關重要,因為透過分析報告並採取對策,DMARC才能首次真正發揮作用。報告顯示了發送者、從您網域發送郵件的成功與失敗情況,以及問題所在。您可以使用這些資料來修復問題並改進電子郵件身份驗證設定。

解析和解讀聚合報告

聚合報告以XML格式提供,手動閱讀可能比較困難。

使用DMARC分析工具將其轉換為可讀的圖表。

報告顯示:

- 所有向您網域發送郵件的伺服器

- 身份驗證結果

- 失敗案例和未知來源

快速檢查是否存在可疑點。

識別並授權未知發送者

如果報告中出現未知來源的郵件:

- 驗證是否為忘記配置的合法服務

- 如果是合法服務,則將其新增到SPF或DKIM中

- 如果是未知來源,則予以阻止

這就是DMARC防止仿冒的方式。

衡量您的合規率

在轉向更嚴格的策略之前,您需要保持較高的合規率。

目標如下:

- SPF的對齊率達到95%以上

- DKIM的對齊率達到95%以上

如果成功率較低,請在進入下一階段之前修復電子郵件身份驗證問題。

第五步:逐步實施更嚴格的策略(即時保護)

在監控報告並修復所有對齊問題後,您可以開始應用更強的DMARC策略。在此階段,只有經過驗證的郵件才能通過檢查,從而提升實際保護效果。循序漸進可以避免在攔截惡意發送者的同時誤傷合法郵件的風險。

過渡到隔離策略(p=quarantine)

指示您的郵件提供商將可疑訊息視為垃圾郵件處理。

範例:

v=DMARC1; p=quarantine; rua=mailto:dmarc@yourdomain.com;

再次監控報告至少1-2週。

轉向完全拒絕(p=reject)

在情況穩定後,更新策略以完全拒絕未通過驗證的郵件。

範例:

v=DMARC1; p=reject; rua=mailto:dmarc@yourdomain.com;

這是最強大的保護級別,可以防止攻擊者利用您的網域。

保持持續監控

在達到 p=reject 後:

- 持續檢視每日報告

- 留意團隊開始使用的新服務

- 根據需要更新SPF/DKIM

- 在軟體更新後複查變更

DMARC的設定並非一勞永逸。需要持續監控以維持安全性。

需要避免的常見新手錯誤

許多新手在設定DMARC時會遇到一些常見問題。這些錯誤會導致郵件發送失敗或保護功能減弱。幸運的是,只要多加注意,大多數錯誤都是可以避免的。盡早了解這些典型錯誤,可以讓您順利設定DMARC並保持網域安全。

跳過SPF/DKIM設定

如果未設定SPF或DKIM,DMARC將無法正常運作。由於DMARC依賴這些結果進行郵件驗證,因此兩項記錄都必須有效。如果任何一項缺失,DMARC會將許多郵件標記為未經驗證,從而導致送達問題或使防範網域仿冒變得困難。

過早使用 p=reject

如果未經監控就遷移到 p=reject:

- 可能導致合法郵件被攔截

- 客戶可能無法收到訊息

- 送達失敗的原因可能難以查明

務必從 p=none 開始。

忽視DMARC報告

如果您忽略報告:

- 無法發現潛在問題

- 錯過攻擊嘗試

- 無法識別誰在利用您的網域

- 無法進行完整性的改進

報告是DMARC的核心。

結論

DMARC透過對所有外發郵件應用SPF和DKIM檢查,為您提供強大的網域仿冒防護。它驗證每封郵件的真實性和來源是否經過授權,從而實現整個郵件生態的可靠性和送達率提升。最安全的方法是先從 p=none 開始,監控所有報告並修復對齊問題。一切穩定後,可以過渡到隔離以提升安全性,最終轉向拒絕。如果您在任何階段需要協助,我們的郵件安全團隊將為您提供免費審計。檢查您的SPF、DKIM和DMARC設定,並指導您走向完全保護之路。